Trong vài tháng qua, nhiều nhóm kẻ tấn công đã xâm phạm thành công tài khoản email của công ty của ít nhất 156 sĩ quan cao cấp tại các công ty khác nhau có trụ sở tại Đức, Anh, Hà Lan, Hồng Kông và Singapore.

Được mệnh danh là ‘PerSwaysion, ‘Chiến dịch tấn công mạng mới được phát hiện đã thúc đẩy các dịch vụ chia sẻ tệp của Microsoft, bao gồm Sway, SharePoint và OneNote, để khởi chạy các cuộc tấn công lừa đảo được nhắm mục tiêu cao.

Theo báo cáo Nhóm-IB Nhóm Threat Intelligence xuất bản ngày hôm nay và chia sẻ với The Hacker News, hoạt động của PerSwaysion đã tấn công các giám đốc điều hành của hơn 150 công ty trên khắp thế giới, chủ yếu là với các doanh nghiệp trong lĩnh vực tài chính, luật và bất động sản.

“Trong số các nạn nhân sĩ quan cao cấp này, hơn 20 tài khoản Office365 của giám đốc điều hành, chủ tịch và giám đốc điều hành đã xuất hiện.”

Cho đến nay thành công và vẫn đang tiếp diễn, hầu hết các hoạt động của PerSwaysion đều được dàn dựng bởi những kẻ lừa đảo từ Nigeria và Nam Phi, những người đã sử dụng bộ lừa đảo dựa trên khung Vue.js JavaScript, rõ ràng, được phát triển và thuê từ các tin tặc nói tiếng Việt.

“Đến cuối tháng 9 năm 2019, chiến dịch PerSwaysion đã áp dụng nhiều ngăn xếp công nghệ trưởng thành, sử dụng Google appspot cho các máy chủ ứng dụng web lừa đảo và Cloudflare cho các máy chủ phụ trợ dữ liệu.”

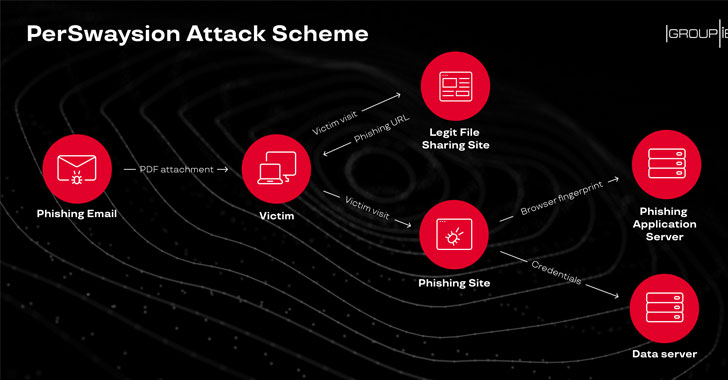

Giống như hầu hết các cuộc tấn công lừa đảo nhằm đánh cắp thông tin đăng nhập Microsoft Office 365, các email lừa đảo được gửi như một phần của hoạt động PerSwaysion cũng dụ dỗ các nạn nhân bằng tệp đính kèm PDF không độc hại có chứa liên kết ‘đọc ngay’ đến tệp được lưu trữ với Microsoft Sway.

“Những kẻ tấn công chọn các dịch vụ chia sẻ nội dung dựa trên đám mây hợp pháp, như Microsoft Sway, Microsoft SharePoint và OneNote để tránh phát hiện lưu lượng truy cập”, các nhà nghiên cứu cho biết.

Tiếp theo, trang trình bày được chế tạo đặc biệt trên dịch vụ Microsoft Sway còn chứa một liên kết ‘đọc ngay’ khác để chuyển hướng người dùng đến trang web lừa đảo thực tế, chờ đợi các nạn nhân nhập thông tin tài khoản email hoặc thông tin bí mật khác.

Sau khi bị đánh cắp, kẻ tấn công ngay lập tức chuyển sang bước tiếp theo và tải xuống dữ liệu email của nạn nhân từ máy chủ bằng API IMAP và sau đó mạo danh danh tính của họ để nhắm mục tiêu thêm vào những người có liên lạc qua email gần đây với nạn nhân hiện tại và giữ vai trò quan trọng trong cùng hoặc khác các công ty.

“Cuối cùng, họ tạo ra các tệp PDF lừa đảo mới với tên đầy đủ, địa chỉ email, tên công ty hợp pháp của nạn nhân hiện tại. Các tệp PDF này được gửi tới một lựa chọn của những người mới có xu hướng ở bên ngoài tổ chức của nạn nhân và giữ các vị trí quan trọng. PerSwaysion Các nhà khai thác thường xóa các email mạo danh khỏi hộp thư đi để tránh sự nghi ngờ. “

“Bằng chứng chỉ ra rằng những kẻ lừa đảo có khả năng sử dụng hồ sơ LinkedIn để đánh giá các vị trí nạn nhân tiềm năng. Chiến thuật như vậy làm giảm khả năng cảnh báo sớm từ đồng nghiệp của nạn nhân hiện tại và tăng tỷ lệ thành công của chu kỳ lừa đảo mới.”

Mặc dù không có bằng chứng rõ ràng về cách những kẻ tấn công đang sử dụng dữ liệu của công ty bị xâm phạm, các nhà nghiên cứu tin rằng nó có thể được ‘bán với số lượng lớn cho những kẻ lừa đảo tài chính khác để thực hiện các vụ lừa đảo tiền tệ truyền thống’.

Group-IB cũng đã thiết lập trực tuyến trang web Tuy nhiên, bất cứ ai cũng có thể kiểm tra xem địa chỉ email của họ có bị xâm phạm như là một phần của cuộc tấn công PerSwaysion hay không, tuy nhiên, bạn chỉ nên nhập email của mình nếu bạn rất muốn bị tấn công.