Một phần mềm độc hại xóa dữ liệu mới đã được quan sát thấy đã được triển khai chống lại một mạng chính phủ Ukraine giấu tên, một ngày sau khi các cuộc tấn công mạng phá hoại tấn công nhiều thực thể ở nước này trước khi bắt đầu cuộc xâm lược quân sự của Nga.

Công ty an ninh mạng của Slovakia ESET mệnh danh là phần mềm độc hại mới “IsaacWiper“mà nó cho biết đã được phát hiện vào ngày 24 tháng 2 trong một tổ chức không bị ảnh hưởng bởi HermeticWiper (hay còn gọi là FoxBlade), một phần mềm độc hại xóa dữ liệu khác đã nhắm mục tiêu vào một số tổ chức vào ngày 23 tháng 2 như một phần của hoạt động phá hoại nhằm mục đích khiến máy móc không thể sử dụng được.

Phân tích sâu hơn về các cuộc tấn công HermeticWiper, đã lây nhiễm ít nhất năm tổ chức Ukraine, đã tiết lộ một cấu thành sâu lây lan phần mềm độc hại trên toàn mạng bị xâm nhập và một mô-đun ransomware hoạt động như một “sự phân tâm khỏi các cuộc tấn công gạt nước”, chứng thực báo cáo trước từ Symantec.

“Các cuộc tấn công phá hoại này sử dụng ít nhất ba thành phần: HermeticWiper để xóa dữ liệu, HermeticWizard để phát tán trên mạng cục bộ và HermeticRansom hoạt động như một ransomware mồi nhử”, công ty cho biết.

Trong một phân tích riêng về phần mềm tống tiền mới dựa trên Golang, công ty an ninh mạng Kaspersky của Nga, đặt tên mã cho phần mềm độc hại này là “Elections GoRansom,” đặc trưng nó như là một hoạt động vào phút cuối, nói thêm rằng nó “có thể được sử dụng như một màn khói cho cuộc tấn công HermeticWiper do phong cách không phức tạp và triển khai kém.”

Là một biện pháp chống pháp y, HermeticWiper cũng được thiết kế để cản trở việc phân tích bằng cách xóa chính nó khỏi đĩa bằng cách ghi đè lên tệp của chính nó bằng các byte ngẫu nhiên.

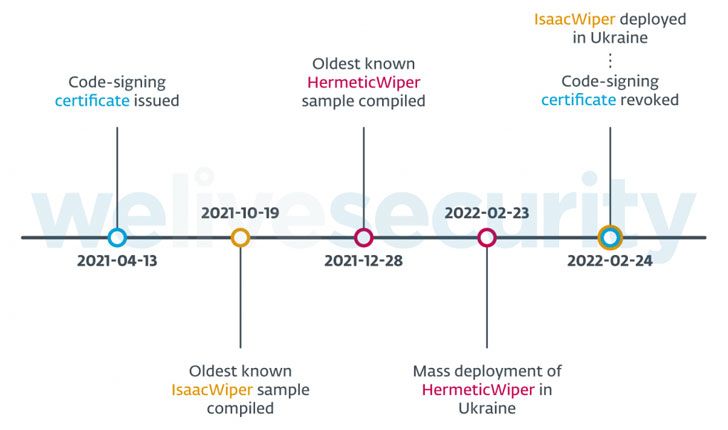

ESET cho biết họ không thể tìm thấy “bất kỳ kết nối hữu hình nào” để gán các cuộc tấn công này cho một tác nhân đe dọa đã biết. Nhưng các thành phần phần mềm độc hại được khai quật cho đến nay cho thấy rõ ràng rằng các cuộc xâm nhập đã được lên kế hoạch trong vài tháng, với các thực thể được nhắm mục tiêu phải chịu các thỏa hiệp trước khi triển khai trình gạt nước.

“Điều này dựa trên một số sự kiện: dấu thời gian biên dịch HermeticWiper PE, dấu thời gian cũ nhất là ngày 28 tháng 12 năm 2021; ngày cấp chứng chỉ ký mã là ngày 13 tháng 4 năm 2021; và việc triển khai HermeticWiper thông qua chính sách miền mặc định trong ít nhất một trường hợp , cho thấy những kẻ tấn công đã có quyền truy cập trước vào một trong các máy chủ Active Directory của nạn nhân đó “, Jean-Ian Boutin, trưởng bộ phận nghiên cứu mối đe dọa của ESET cho biết.

Cũng không rõ là các vectơ truy cập ban đầu được sử dụng để triển khai cả hai cần gạt nước, mặc dù người ta nghi ngờ rằng những kẻ tấn công đã tận dụng các công cụ như Impacket và RemCom, một phần mềm truy cập từ xa, để di chuyển ngang và phân phối phần mềm độc hại.

Hơn nữa, IsaacWiper không chia sẻ trùng lặp cấp mã với HermeticWiper và về cơ bản ít phức tạp hơn, ngay cả khi nó bắt đầu liệt kê tất cả các ổ đĩa vật lý và logic trước khi tiến hành các hoạt động xóa tệp của mình.

Các nhà nghiên cứu cho biết: “Vào ngày 25 tháng 2 năm 2022, những kẻ tấn công đã đánh rơi phiên bản mới của IsaacWiper với các bản ghi gỡ lỗi. “Điều này có thể chỉ ra rằng những kẻ tấn công đã không thể xóa sạch một số máy được nhắm mục tiêu và thêm các thông báo nhật ký để hiểu điều gì đang xảy ra.”

Cập nhật: Microsoft, đang theo dõi HermeticWiper dưới tên FoxBlade (và HermeticRansom as SonicVote), cho biết “mục tiêu dự kiến của các cuộc tấn công này là làm gián đoạn, suy thoái và phá hủy các nguồn tài nguyên được nhắm mục tiêu” ở Ukraine.

Sự lây nhiễm đã ảnh hưởng đến “hàng trăm hệ thống bao gồm nhiều tổ chức chính phủ, công nghệ thông tin, khu vực tài chính và năng lượng chủ yếu đặt tại hoặc có mối liên hệ với Ukraine”, nó lưu ý.

Trung tâm Tình báo Đe dọa của gã khổng lồ công nghệ (MSTIC) đã quy các cuộc tấn công là do một nhóm mối đe dọa mới nổi được chỉ định là DEV-0665, chỉ ra rằng nó thiếu liên kết với một nhóm hoạt động mối đe dọa đã biết trước đây. Điều đáng chú ý ở đây là diễn viên chịu trách nhiệm về Các cuộc tấn công gạt nước WhisperGate vào tháng Giêng được gọi là DEV-0586.

Chỉ định các cuộc xâm nhập liên quan đến IsaacWiper với biệt danh Lasainraw, Microsoft cũng mô tả chúng là một “cuộc tấn công phần mềm độc hại phá hoại có giới hạn”, nói thêm rằng nó “đang tiếp tục điều tra sự cố này và hiện chưa liên kết nó với hoạt động đe dọa đã biết.”