Một nhóm hack Trung Quốc đã được tìm thấy tận dụng chuỗi khai thác mới trong các thiết bị iOS để cài đặt phần mềm gián điệp nhắm vào nhóm thiểu số Hồi giáo Uyghur ở khu tự trị Tân Cương của Trung Quốc.

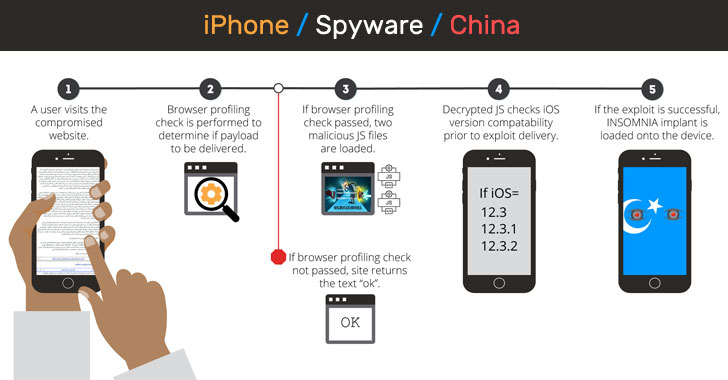

Những phát hiện, được công bố bởi công ty pháp y kỹ thuật số Volexity, tiết lộ rằng phần khai thác – có tên là “Mất ngủ” – hoạt động với các phiên bản iOS 12.3, 12.3.1 và 12.3.2 bằng cách sử dụng lỗ hổng trong WebKit đã được Apple vá bằng việc phát hành iOS 12.4 vào tháng 7 năm 2019.

Volexity cho biết các cuộc tấn công được thực hiện bởi một nhóm hack được nhà nước bảo trợ mà nó gọi là Mắt ác, diễn viên đe dọa tương tự mà họ nói đã đứng sau một loạt các cuộc tấn công chống lại người Duy Ngô Nhĩ vào tháng 9 năm ngoái sau khi tiết lộ về vụ đánh bom của Google Nhóm dự án Zero.

Tưới nước tấn công nhắm mục tiêu trang web Uyghur

Chiến dịch phần mềm độc hại trước đây đã khai thác nhiều như 14 lỗ hổng trải dài từ iOS 10 suốt iOS 12 trong khoảng thời gian ít nhất hai năm thông qua một bộ sưu tập nhỏ các trang web độc hại được sử dụng như một lỗ tưới nước để hack vào thiết bị.

Theo Volexity, Insomnia đã được tải trên các thiết bị iOS của người dùng sử dụng cùng một chiến thuật, cấp quyền truy cập root cho kẻ tấn công, do đó cho phép họ lấy cắp thông tin liên lạc và vị trí, và tin nhắn văn bản từ nhiều ứng dụng nhắn tin và email khác nhau, bao gồm cả Signal và ProtonMail.

Trong báo cáo của mình, công ty cho biết sau hậu quả của năm ngoái, diễn viên Evil Eye đã loại bỏ mã độc khỏi các trang web bị xâm nhập và gỡ bỏ cơ sở hạ tầng máy chủ chỉ huy và kiểm soát (C2), cho đến khi nó bắt đầu quan sát “hoạt động mới trên khắp nhiều trang web Uyghur bị xâm nhập trước đó “bắt đầu từ tháng 1 năm 2020.

Thật đáng để chỉ ra rằng công cụ trình duyệt nguồn mở WebKit là nền tảng cho Safari và các trình duyệt web bên thứ ba khác trên iOS như Google Chrome và Firefox do các hạn chế do Apple áp đặt Nguyên tắc đánh giá cửa hàng ứng dụng (Mục 2.5.6).

“Volexity đã có thể xác nhận khai thác thành công điện thoại chạy 12.3.1 thông qua trình duyệt di động Apple Safari, Google Chrome và Microsoft Edge”, nhóm nghiên cứu cho biết.

Các cuộc tấn công lỗ tưới nước mới đã xâm phạm sáu trang web khác nhau (ví dụ: trang web của Học viện Uyghur hoặc akademiye[.]org), khi truy cập, đã tải Implant mất ngủ trên thiết bị.

Phần mềm gián điệp bây giờ nhắm mục tiêu ProtonMail và Tín hiệu

Đối với phần mềm gián điệp, nó dường như là một phiên bản cập nhật của cấy ghép được chi tiết bởi nhóm bảo mật Project Zero của Google, nhưng với sự hỗ trợ cho giao tiếp HTTPS và các khả năng bổ sung để truyền thông tin về từng ứng dụng được cài đặt trên thiết bị cũng như lọc dữ liệu từ các ứng dụng email và nhắn tin bảo mật như ProtonMail và Signal.

“Như đã lưu ý vào tháng 9 năm 2019, Volexity nghi ngờ rằng những kẻ tấn công Evil Eye cũng đã nhắm mục tiêu vào iPhone dựa trên các máy chủ C2 của kẻ tấn công sẽ ngoại tuyến ngay sau khi phát hiện của Project Zero được công khai”, các nhà nghiên cứu kết luận.

“Những phát hiện gần đây đã xác nhận sự nghi ngờ rằng những kẻ tấn công thực sự có khả năng giống nhau. Bây giờ có thể xác nhận rằng trong sáu tháng qua, các trang web Uyghur đã dẫn đến phần mềm độc hại cho tất cả các nền tảng chính, thể hiện nỗ lực phát triển và bảo trì đáng kể của những kẻ tấn công để theo dõi dân số Uyghur. “