OpenSMTPD đã được tìm thấy dễ bị tổn thương trước một lỗ hổng nghiêm trọng khác có thể cho phép kẻ tấn công từ xa kiểm soát hoàn toàn các máy chủ email chạy hệ điều hành BSD hoặc Linux.

OpenSMTPD, còn được gọi là OpenBSD SMTP Server, là một triển khai mã nguồn mở của Giao thức chuyển thư đơn giản (SMTP) để gửi tin nhắn trên một máy cục bộ hoặc để chuyển tiếp chúng đến các máy chủ SMTP khác.

Ban đầu nó được phát triển như một phần của dự án OpenBSD nhưng giờ được cài đặt sẵn trên nhiều hệ thống dựa trên UNIX.

Được phát hiện bởi các chuyên gia tại Qualys Research Labs, người cũng đã báo cáo lỗ hổng RCE tương tự trong ứng dụng máy chủ email tháng trước, sự cố đọc ngoài lề mới nhất, được theo dõi là CVE-2020-8794, nằm trong một thành phần của mã phía máy khách của OpenSMTPD đã được giới thiệu gần 5 năm trước.

Cũng giống như vấn đề trước, những kẻ tấn công bắt đầu khai thác trong tự nhiên chỉ một ngày sau khi tiết lộ công khai, lỗ hổng OpenSMTPD mới cũng có thể cho phép tin tặc từ xa thực thi các lệnh tùy ý trên các máy chủ dễ bị tấn công với các đặc quyền của người dùng root hoặc bất kỳ người dùng không root nào.

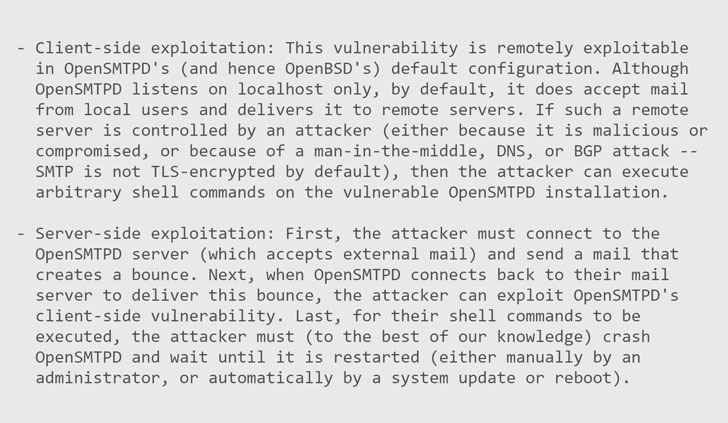

Theo mô tả trong ảnh chụp màn hình của tham mưu, lỗ hổng có thể bị khai thác bởi kẻ tấn công cục bộ hoặc từ xa theo hai cách bằng cách gửi tin nhắn SMTP được chế tạo đặc biệt, một hoạt động trong cấu hình mặc định và cơ chế trả lại email thứ hai.

“Chúng tôi đã phát triển một cách khai thác đơn giản cho lỗ hổng này và đã thử nghiệm thành công với OpenBSD 6.6 (bản phát hành hiện tại), OpenBSD 5.9 (bản phát hành dễ bị tổn thương đầu tiên), Debian 10 (ổn định), Debian 11 (thử nghiệm) và Fedora 31”, lời khuyên nói.

“Chúng tôi đã thử nghiệm khai thác của chúng tôi dựa trên những thay đổi gần đây trong OpenSMTPD 6.6.3p1 và kết quả của chúng tôi là: nếu phương thức” mbox “được sử dụng cho phân phối cục bộ (mặc định trong OpenBSD -cản), thì vẫn có thể thực thi lệnh tùy ý như root; mặt khác (nếu phương thức “maildir” được sử dụng, chẳng hạn), thực thi lệnh tùy ý như bất kỳ người dùng không phải root nào đều có thể. “

Tuy nhiên, nhóm Qualys đã quyết định giữ lại các chi tiết khai thác và mã khai thác cho đến ngày 26 tháng 2, cung cấp cho người dùng OpenSMTPD dễ bị tổn thương một cửa sổ hai ngày để vá hệ thống của họ.

Nếu bạn cũng đang chạy các máy chủ BSD hoặc Linux với phiên bản OpenSMTPD dễ bị tấn công, bạn nên tải xuống OpenSMTPD 6.6.4 và áp dụng các bản vá càng sớm càng tốt.