Các nhà nghiên cứu an ninh mạng hôm nay đã phát hiện ra một chiến dịch độc hại được duy trì từ tháng 5 năm 2018 nhằm vào các máy Windows chạy máy chủ MS-SQL để triển khai các cửa hậu và các loại phần mềm độc hại khác, bao gồm các công cụ truy cập từ xa đa chức năng (RAT) và mật mã.

Được đặt tên “Vollgar“sau khi tiền điện tử Vollar khai thác và modus operandi” thô tục “tấn công của nó, các nhà nghiên cứu tại Phòng thí nghiệm Guardicore cho biết cuộc tấn công sử dụng vũ lực mật khẩu để vi phạm các máy chủ Microsoft SQL có thông tin xác thực yếu tiếp xúc với Internet.

Các nhà nghiên cứu tuyên bố những kẻ tấn công đã tìm cách lây nhiễm thành công gần 2.000-3.000 máy chủ cơ sở dữ liệu hàng ngày trong vài tuần qua, với các nạn nhân tiềm năng thuộc ngành y tế, hàng không, CNTT & viễn thông và các lĩnh vực giáo dục đại học trên khắp Trung Quốc, Ấn Độ, Mỹ, Hàn Quốc và Gà tây.

Rất may cho những người quan tâm, các nhà nghiên cứu cũng đã phát hành một kịch bản để cho phép các hệ thống phát hiện nếu bất kỳ máy chủ Windows MS-SQL nào của họ bị xâm phạm với mối đe dọa cụ thể này.

Chuỗi tấn công Vollgar: Phần mềm độc hại hệ thống MS-SQL

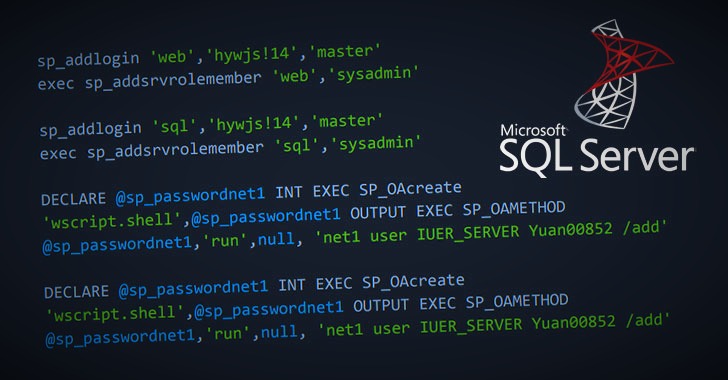

Cuộc tấn công Vollgar bắt đầu với những nỗ lực đăng nhập vũ phu Máy chủ MS-SQL, khi thành công, cho phép người cộng tác thực hiện một số thay đổi cấu hình để chạy các lệnh MS-SQL độc hại và tải xuống các tệp nhị phân phần mềm độc hại.

“Kẻ tấn công [also] xác thực rằng một số lớp COM nhất định có sẵn – WbemScripting.SWbemLocator, Microsoft.Jet.OLEDB.4.0 và Mô hình đối tượng máy chủ Windows Script (wshom). Các lớp này hỗ trợ cả kịch bản lệnh WMI và thực thi lệnh thông qua MS-SQL, sau này sẽ được sử dụng để tải xuống tệp nhị phân phần mềm độc hại ban đầu “, các nhà nghiên cứu cho biết.

Ngoài việc đảm bảo các tệp thực thi cmd.exe và ftp.exe có các quyền thực thi cần thiết, toán tử đằng sau Vollgar cũng tạo người dùng backlink mới cho cơ sở dữ liệu MS-SQL cũng như trên hệ điều hành với các đặc quyền nâng cao.

Sau khi hoàn thành thiết lập ban đầu, cuộc tấn công tiến hành tạo các tập lệnh tải xuống (hai VBScripts và một tập lệnh FTP), được thực thi “một vài lần”, mỗi lần với một vị trí đích khác nhau trên hệ thống tệp cục bộ để tránh các lỗi có thể xảy ra.

Một trong những tải trọng ban đầu, được đặt tên là SQLAGENTIDC.exe hoặc SQLAGENTVDC.exe, trước tiên tiến hành tiêu diệt một danh sách dài các quy trình với mục tiêu đảm bảo số lượng tài nguyên hệ thống tối đa cũng như loại bỏ hoạt động của các tác nhân đe dọa khác và loại bỏ sự hiện diện của chúng khỏi máy bị nhiễm bệnh.

Hơn nữa, nó hoạt động như một công cụ nhỏ giọt cho các RAT khác nhau và một công cụ khai thác tiền điện tử dựa trên XMRig khai thác Monero và một đồng tiền thay thế được gọi là VDS hoặc Vollar.

Cơ sở hạ tầng tấn công được lưu trữ trên các hệ thống thỏa hiệp

Guardicore cho biết những kẻ tấn công nắm giữ toàn bộ cơ sở hạ tầng của họ trên các máy bị xâm nhập, bao gồm cả máy chủ chỉ huy và kiểm soát chính của nó ở Trung Quốc, trớ trêu thay, đã bị phát hiện bởi nhiều nhóm tấn công.

“Trong số các tập tin [on the C&C server] là công cụ tấn công MS-SQL, chịu trách nhiệm quét các dải IP, vũ phu buộc cơ sở dữ liệu được nhắm mục tiêu và thực hiện các lệnh từ xa, “công ty an ninh mạng quan sát.

“Ngoài ra, chúng tôi đã tìm thấy hai chương trình CNC có GUI bằng tiếng Trung, một công cụ sửa đổi giá trị băm của tệp, máy chủ tệp HTTP di động (HFS), máy chủ FTP Serv-U và bản sao của mstsc.exe có thể thực thi (Microsoft Terminal Services Máy khách) được sử dụng để kết nối với nạn nhân qua RDP. “

Khi máy khách Windows bị nhiễm ping máy chủ C2, máy khách thứ hai cũng nhận được nhiều thông tin chi tiết về máy, chẳng hạn như IP công cộng, vị trí, phiên bản hệ điều hành, tên máy tính và mô hình CPU.

Guardicore cho biết hai chương trình C2 được cài đặt trên máy chủ có trụ sở tại Trung Quốc được phát triển bởi hai nhà cung cấp khác nhau, Guardicore cho biết có những điểm tương đồng trong khả năng điều khiển từ xa của họ – cụ thể là tải xuống tệp, cài đặt dịch vụ Windows mới, keylogging, chụp màn hình, kích hoạt camera và micrô và thậm chí khởi xướng một cuộc tấn công từ chối dịch vụ phân tán (DDoS).

Sử dụng mật khẩu mạnh để tránh các cuộc tấn công vũ phu

Với khoảng nửa triệu máy chạy dịch vụ cơ sở dữ liệu MS-SQL, chiến dịch này là một dấu hiệu khác cho thấy những kẻ tấn công đang theo đuổi các máy chủ cơ sở dữ liệu được bảo vệ kém trong nỗ lực tìm kiếm thông tin nhạy cảm. Điều cần thiết là các máy chủ MS-SQL tiếp xúc với internet phải được bảo mật bằng thông tin xác thực.

“Điều làm cho các máy chủ cơ sở dữ liệu này hấp dẫn những kẻ tấn công ngoài sức mạnh CPU có giá trị của chúng là lượng dữ liệu khổng lồ mà chúng nắm giữ”, các nhà nghiên cứu của Guardicore kết luận. “Những máy này có thể lưu trữ thông tin cá nhân như tên người dùng, mật khẩu, số thẻ tín dụng, v.v., có thể rơi vào tay kẻ tấn công chỉ bằng một vũ lực đơn giản.”